Gooooooood morning, Y’all!!! Hey, this is not a test, this is a tech roundup. Time to rock it from the Delta to the DMZ.

AI, bots and robots

- Resilience may be neurobiological

- Learning to Predict Depth on the Pixel 3 Phones

- LEMNA: explaining deep learning based security applications

- Crowdsourced Language Learning Site

- Student Team Wins Amazon Alexa Artificial Intelligence Challenge

- The deepest problem with deep learning

- Visual Model-Based Reinforcement Learning as a Path Towards Generalist Robots

- Facebook’s Open-Source Reinforcement Learning Platform – A Deep Dive

- AlphaFold: Using AI for scientific discovery

- No, Machine Learning is not just glorified Statistics

- Lambdo – Feature engineering and machine learning together at last

- An Open Source Tool for Scaling Multi-Agent Reinforcement Learning

- McFly, a smart Bash history search CLI in Rust with a neural network

- Building a Language and Compiler for Machine Learning

- Sign a Free-Trade Deal with Taiwan – it makes both economic and strategic sense

- Jupyter Notebook Tutorial – Privacy-Preserving Deep Learning in PyTorch

- Emotion Science Keeps Getting More Complicated. Can AI Keep Up?

- AI Gets $100M Bid from Qualcomm

- Uber cracked two 80s video games by giving an AI algorithm a new type of memory

- Why you need both rituals and routines to power your workday

- American Entrepreneurs Who Flocked to China Are Heading Home, Disillusioned

Blockchain and decentralization

- Distributed Erlang: From Datacenter to Planetary Scale Applications

- Some Detroit spots remain cash-only: No cards, no Bitcoin

- SnailTrail: Critical Paths for Online Analysis of Distributed Dataflows

- Centralization vs. Decentralization

- Distributed blockchain experiment written in Ruby

- A history of the distributed transactional database

- Code2vec: learning distributed representations of code

- Introduction to Distributed Training of Neural Networks

- Bitcoin Derivatives That Cost $1M Will Soon Be Worthless

- Kubernetes clusters being hijacked to mine cryptocurrencies

- Coinmarketcap replacement with free JSON API

Woman computer scientist of the week

Cloud and architecture

- Amazon’s cloud business is competing with its own customers

- Erllambda: Run Erlang and Elixir in AWS Lambda

- Qatar withdraws from OPEC

- TAWS – The Amiga Workbench Simulation

- Israeli Software Helped Saudis Spy on Khashoggi, Lawsuit Says

- Reliable Webhooks Using Serverless Architecture

- Triton: Cloud management platform with first class support for containers

- Tech company patterns

- Crossplane – Open Source Multicloud Control Plane

- Microsoft and Docker team up to make packaging cloud-native applications easier

- RKMS: A highly available key management service, built on top of AWS’s KMS

- Run Puppeteer on AWS Lambda

- If Encryption Laws Go Through, Australia May Lose Apple

Development and languages

- Esverify: LiquidHaskell inspired verification for JavaScript

- Boden cross-platform framework: Native C++11, native widgets, no JavaScript

- Spectrum is joining GitHub

- Party REPL – A multi-player REPL built for pair-programming

- How the West Was Digitized: The Making of Rockstar Games’ Red Dead Redemption 2

- A Programmer’s Introduction to Mathematics

- Moving to GitLab

- Python Interview Questions – Senior

- Mjs – An interpreter for ECMAScript 1st edition written in C++17

- Anglican: A Probabilistic Programming System

- ForgJs – A lightweight object validator

- Announcing .NET Foundation Open Membership

- Using Zig to Provide Stack Traces on Kernel Panic for a Bare Bones OS

- Best Practices for Using Functional Programming in Python

- The Next Great Digital Extinction

- Sustainable Publishing: Reflections of a Former “Programming Historian” Editor

- Implementation of the OWASP Mobile TOP 10 methodology for testing Android apps

- The Rise of Microsoft Visual Studio Code

- WordPress 5.0 introduces a flexible block-based content editor

- WordPress 5.0: A Gutenberg FAQ and the Future of WordPress

- Molten, a modern (under-appreciated) Python 3.6+ web framework

- From macOS to Windows and WSL

- The road of running Nginx with WebAssembly

- SOUL: A New Efficient, Portable, Low-Latency Audio Programming Language

Quote of the week

The best code is no code at all.

Enterprises

- Instacart is slashing prices as the war against Amazon heats up

- Source: Google Hangouts for consumers will be shutting down sometime in 2020

- Does Google harm local search rivals? EU antitrust regulators ask

- New Parents Complain Amazon Baby-Registry Ads Are Deceptive

- It took seven miles to pull over a Tesla with a seemingly asleep driver

- Amazon FBA Experiment

- Drunk driver slept while Tesla appeared to drive Hwy 101 on autopilot

- How Google Code Search Worked: Regex Matching with a Trigram Index (2012)

- Elon Musk Wants Tesla Gigafactory Employees to Live on Site in Mobile Homes

- German cartel office investigates Amazon’s treatment of small sellers

- The Friendship That Made Google Huge

- The Microsoft Simple Encrypted Arithmetic Library Goes Open Source

- PhysX SDK 4.0, an Open-Source Physics Engine

- Nvidia Makes PhysX Open-Source

- XS-Searching Google’s bug tracker to find out vulnerable source code

- I Quit Google Over Its Censored Chinese Search Engine

- The friendship that made Google huge

- Microsoft is building a Chromium browser to replace Edge on Windows 10

- Amazon Promised Drone Delivery in Five Years Five Years Ago

- Nasdaq Acquires Quandl to Advance the Use of Alternative Data

- Google personalizes search results even when you’re logged out, new study finds

- Announcing Open Source of WPF, Windows Forms, and WinUI

- Google’s cross-platform Flutter UI toolkit goes 1.0

- Flutter 1.0: Google’s Portable UI Toolkit

- China Announces Punishments for Intellectual-Property Theft

- What Is Windows Lite? It’s Microsoft’s Chrome OS Killer

- The Creepy Line: a documentary about Google, Facebook and user manipulation

- Guide to scaling engineering organizations

- Measuring the “Filter Bubble”: How Google is influencing what you click

- Googlers Write to CEO Demanding Equal Treatment for Contractors

- Google is shutting down it’s allo messaging service

- Google Will Pay Publishers for ‘The Night of the Yellow Ad’

- The latest on Messages, Allo, Duo and Hangouts

- Tesla’s giant battery saved $40M during its first year, report says

- Microsoft Edge and open source collaboration

- Microsoft is rebuilding its Edge browser on Chrome and bringing it to the Mac

- Tesla Autopilot and Euro NCAP

- Why Doesn’t Google Comply with Do Not Track?

- Elon Musk Tells Tesla Willing to Buy Idle GM Plants

Other news

- Why only 2% of Chinese pay any income tax

- Twitter user hacks 50k printers to tell people to subscribe to PewDiePie

- Categories for the Working Hacker

- Podcast Advertising: $51,975 Spent. Here’s What We Learned

- Mozilla hit with takedown request for anti-paywall addons

- Evaluating the causes of cost reduction in photovoltaic modules

- Intro to NFC Payment Relay Attacks

- Jamal Khashoggi’s WhatsApp messages may have been hacked

- Wall Street Rule for the #MeToo Era: Avoid Women at All Cost

- Firefox desktop market share now below 9%

- Quora Hacked, 100M users Accounts compromised

- Amazon Linux 2

- What we learned from 3 years of bra engineering, and what’s next

- Second woman claims she was paid to pick up ballots in US House District 9 race

- React Redux 6.0 released

- Why the PewDiePie Printer Hack Is a Warning for Crypto Investors

- First baby born after deceased womb transplant

- First baby born after deceased womb transplant

- Ransomware Infects 100K PCs in China, Demands WeChat Payment

- A woman who outruns men, 200 miles at a time

- China backs bold plan to tear down journal paywalls

- Hacking into Human Autonomic Functions

[jetpack_subscription_form]

Bitcoin is now entering a death spiral, writes Atuyla Sarin.

Bitcoin is now entering a death spiral, writes Atuyla Sarin. Last week, the U.S. federal court ruled a case between the SEC and a crypto initial coin offering (ICO) project called Blockvest in favor of the project.

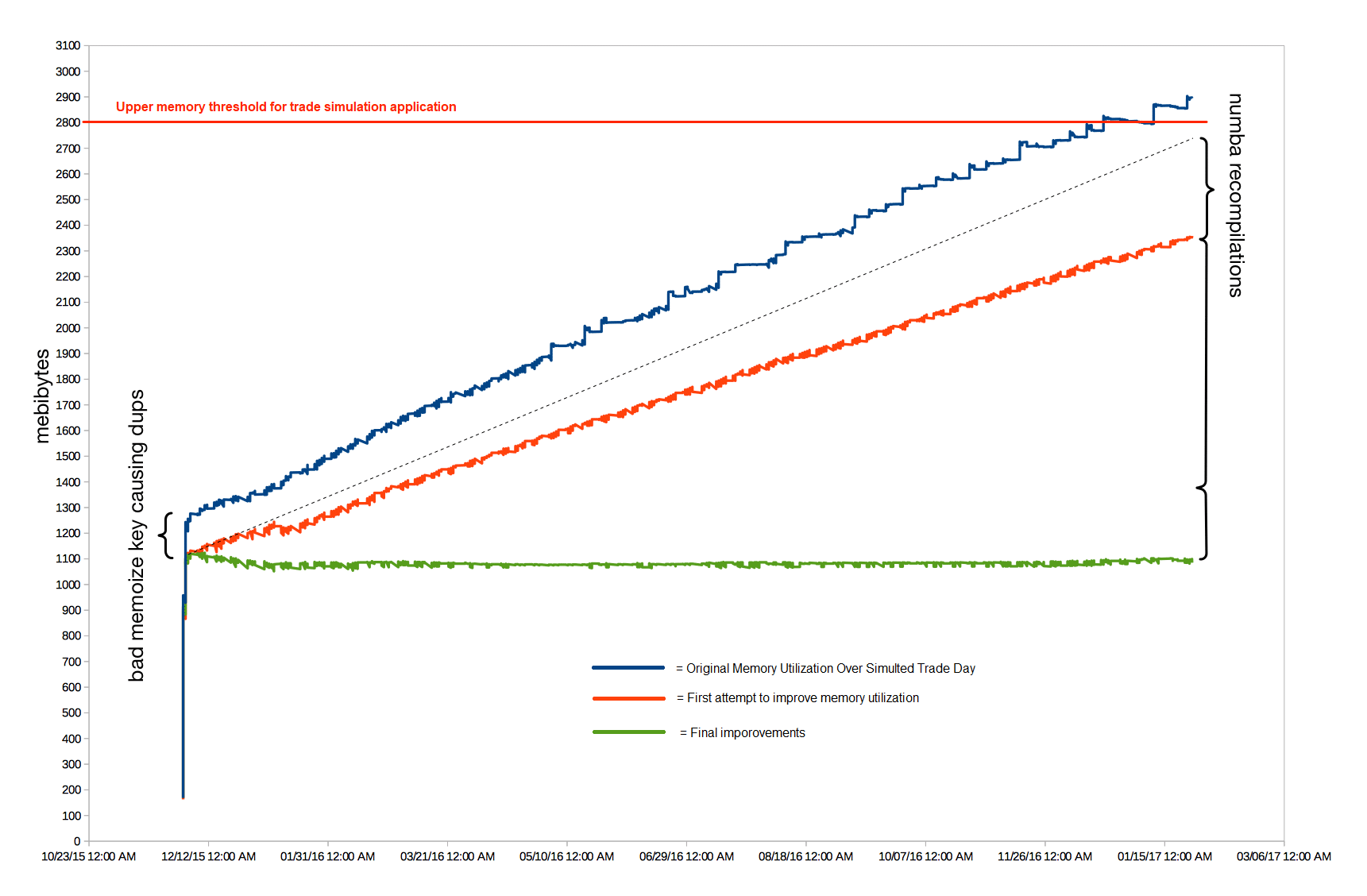

Last week, the U.S. federal court ruled a case between the SEC and a crypto initial coin offering (ICO) project called Blockvest in favor of the project. We found our hard to diagnose Python memory leak problem in numpy and numba using C/C++. It turned out that the numpy array resulting from the above operation was being passed to a numba generator compiled in «nopython» mode. This generator was not being iterated to completion, which caused the leak.

We found our hard to diagnose Python memory leak problem in numpy and numba using C/C++. It turned out that the numpy array resulting from the above operation was being passed to a numba generator compiled in «nopython» mode. This generator was not being iterated to completion, which caused the leak. When a pair of California Highway Patrol officers pulled alongside a car cruising down Highway 101 in Redwood City before dawn Friday, they reported a shocking sight: a man fast asleep behind the wheel.

When a pair of California Highway Patrol officers pulled alongside a car cruising down Highway 101 in Redwood City before dawn Friday, they reported a shocking sight: a man fast asleep behind the wheel. Monopolies are bad.

Monopolies are bad. Researchers have discovered that the so-called Rowhammer technique works on «error-correcting code» memory, in what amounts to a serious escalation.

Researchers have discovered that the so-called Rowhammer technique works on «error-correcting code» memory, in what amounts to a serious escalation.